So langsame wird es ja mal Zeit … SharePoint 2016 zu installieren.

Zunächst also mal die Vorbereitungen … ich habe hier schon ein Domäne und einen SQL-Server (SQL 2014), sowie einen neuen Windows Server 2012 R2.

Nun geht es also darum alles für die Installation von SharePoint 2016 vorzubereiten. Dabei müssen also folgende Dinge getan werden:

- Einrichten von neuen Dienstkonten

-

Vorbereiten der Datenbank

Die Schritte sind ja nicht neu – waren sie ja bei SharePoint 2013 auch genauso schon notwendig. Aber dennoch wollte ich das noch einmal in Erinnerung rufen.

1. Dienstkonten

Diese lassen sich am besten per Skript anlegen. Also schnell eine kleine CSV-Datei mit allen benötigten Konten erstellen:

UserName,Password,Description

sp16Setup,super$ecret,Setup user Test Env SP2016

sp16Farm,super$ecret,server farm Test Env SP2016

sp16SearchService,super$ecret,SharePoint Server Search service Test Env SP2016

sp16SearchContent,super$ecret,default content access Test Env SP2016

sp16Services,super$ecret,SharePoint Services Test Env SP2016

sp16AppPool_Portal,super$ecret,Portal Application Pool Test Env SP2016

sp16AppPool_MySite,super$ecret,MySite Application Pool Test Env SP2016

sp16CacheUser,super$ecret,Cache Super User Test Env SP2016

sp16CacheReader,super$ecret,Cache Super User Reader Test Env SP2016

sp16ExcelUser,super$ecret,Excel Services Unattended Test Env SP2016

sp16VisioUser,super$ecret,Visio Services Unattended Test Env SP2016

sp16ProfileSync,super$ecret,SharePoint Profile Sync Test Env SP2016

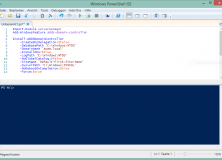

Dann PowerShell öffnen und die Konten aus der CSV-Datei anlegen lassen.

Import-Module ActiveDirectory

$FileName = "sp2016_ads_user.csv"

$spou = "ou=SPS2016,ou=Service-Accounts,dc=acme,dc=local"

Import-Csv $FileName | foreach-object {

Write-Host "Adding User $($_.UserName) ... " -NoNewline

New-AdUser $_.UserName -Description $_.Description -CannotChangePassword $true -PasswordNeverExpires $true -Enabled $true -AccountPassword (ConvertTo-SecureString -AsPlainText $_.Password -Force) -Path $spou

Write-Host "Done"

}

2. Datenbank

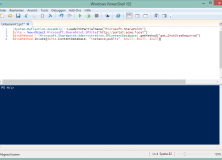

Ich habe hier schon einen SQL-Server mit einer neuen Instanz für meine SharePoint Datenbanken. Hier muss ja nun der Setup-User dbcreator und securityadmin sein. Zudem muss das MAXDOP auf “1” gesetzt werden.

Da es sich bei meiner Installation nicht um ein Produktiv-System handelt setze ich das Recovery-Model noch auf “simple” und ich limitieren den maximalen RAM für meine Instanz auf 512MB. Das Ganze geht auch am besten schnell mit einem Skript.

-- Create Login and assign permissions

USE [master]

GO

DECLARE @setupUser NVARCHAR(100) = N'acme\spSetup';

DECLARE @sqlStmt NVARCHAR(200);

SET @sqlStmt = 'CREATE LOGIN [' + @setupUser + '] FROM WINDOWS WITH DEFAULT_DATABASE=[master]'

EXEC (@sqlStmt)

EXEC master..sp_addsrvrolemember @loginame = @setupUser, @rolename = N'dbcreator'

EXEC master..sp_addsrvrolemember @loginame = @setupUser, @rolename = N'securityadmin'

GO

-- set MAXDOP to 1, as recommended

EXEC sys.sp_configure N'show advanced options', N'1' RECONFIGURE WITH OVERRIDE

GO

EXEC sys.sp_configure N'max degree of parallelism', N'1'

GO

RECONFIGURE WITH OVERRIDE

GO

EXEC sys.sp_configure N'show advanced options', N'0' RECONFIGURE WITH OVERRIDE

GO

-- for dev-env only!! Set recovery-model to simple!!

USE [master]

GO

ALTER DATABASE [model] SET RECOVERY SIMPLE WITH NO_WAIT

GO

-- for dev-env only!! Set max-ram to 768 MB!!

USE [master]

GO

EXEC sys.sp_configure N'show advanced options', N'1' RECONFIGURE WITH OVERRIDE

GO

EXEC sys.sp_configure N'min server memory (MB)', N'768'

GO

EXEC sys.sp_configure N'max server memory (MB)', N'768'

GO

RECONFIGURE WITH OVERRIDE

GO

EXEC sys.sp_configure N'show advanced options', N'0' RECONFIGURE WITH OVERRIDE

GO

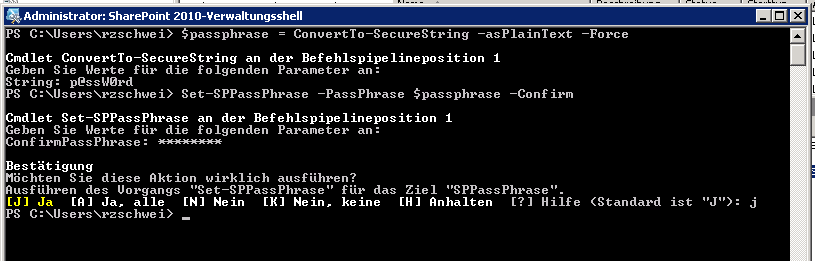

3. Los!

Nachdem nun die Vorbereitungen soweit abgeschlossen sind, können wir uns unserem neuen SharePoint-Server widmen. Als erstes muss unser Installationsaccount sp16Setup noch in die lokale Admin-Gruppe aufgenommen werden.

net localgroup administrators /add acme\sp16Setup

Nun können wir (fast) mit der Installation beginnen. Was noch fehlt sind die Installationsdateien. Zunächst wird also SharePoint 2016 benötigt.

Ansonsten geht die Installation erst einmal wie bei SharePoint 2013 auch: Die Installationsdateien mit dem AutoSPSourceBuilder vorbereiten, sprich für den AutoSPInstaller in die notwendige Struktur bringen.

Achtung: in dem XML-File für die Pre-Requisits ist (Stand Mai 2016) noch ein Fehler. Die URL für den ODBC Treiber 11 lautet nicht http://download.microsoft.com/download/5/7/2/57249A3A-19D6-4901-ACCE-80924ABEB267/1033/x64/msodbcsql.msi sondern http://download.microsoft.com/download/5/7/2/57249A3A-19D6-4901-ACCE-80924ABEB267/1033/amd64/msodbcsql.msi. Alos entweder die URL in dem XML anpassen, oder den Treiber einfach vorher schon laden und in dem Install-Verzeichnis bei den Pre-Requisits ablegen. Dann wird das von dem AutoSPSourceBuilder übersprungen werden.

.\AutoSPSourceBuilder.ps1 -SourceLocation "\\acme\dfs\SharePoint\2016\Server\" -Destination "c:\Install\" -GetPrerequisites $true

Nachdem das entpakte ISO kopiert und die Pre-Requisits heruntergeladen wurden kann man die XML Datei für den AutoSPInstaller anpassen. Entweder von Hand – oder über AutoSPInstaller Online.

Nach getaner Konfiguration geht es dann auch direkt los – fast. In meinem Fall habe ich einen frischen Windows Server 2012 R2 als OS – dummerweise fehlt hier aber noch das .Net Framework 3.x, und die Installation über den AutoSPInstaller mit Add-WindowsFeature -Name NET-Framework will nicht so richtig, weil für das .Net Framework die Installationsquelle mit angegeben werden muss. Also kurz vorher an der Kommandozeile mit

dism /online /enable-feature /featurename:NetFX3 /all /Source:d:\sources\sxs /LimitAccess

Das .Net Framework installieren. In meinem Fall habe ich die Windows Server Installationsquelle als Laufwerk D: eingebunden. Nun kann aber wirklich die Installation gestartet werden.

Zunächst also auf AutoSPInstaller Online eine neue Farm Konfiguration erstellen und als XML-Datei speichern.

Achtung: durch den AutoSPSourceBuilder wurde bei den Pre-Requisits eine Datei WcfDataServices56.exe bereitgestellt, der AutoSPInstaller erwartet hier aber WcfDataServices.exe. Damit die Offline-Installation auch ohne Probleme durchläuft sollte die Datei also umbenannt werden (oder das Skript anpassen).

Danach kann es dann aber losgehen mit der eigentlichen Installation.

Und nach kurzer Zeit (ein paar Reboots und gut drei Duzend Windows Updates später) steht die neue Farm – voila!

Happy #SharePointing